Lo so che alcuni antivirus sono migliori di altri, lo so che abbassando i diritti degli utenti si diminuiscono le probabilità di infezione, ma la sicurezza è un processo, non un prodotto… un processo di miglioramento continuo.

E oggi aggiungiamo un altro tassello alla lotta contro il ransomware.

Quindi, se un CryptoVirus riesce a passare, cosa conviene fare?

Sarebbe bello bloccare le share di rete e individuare qual è la persona o il PC che sta infettando la rete, in modo da limitare i danni.

CryptoBlocker, scaricabile gratuitamente da qui, fa esattamente questo.

Se un utente scrive un file sospetto su una share di rete, il servizio FSRM impedirà a quell’utente di fare ulteriori danni bloccandogli le share di rete.

Non è un meccanismo di prevenzione, bensì di reazione, per limitare i danni.

Diciamo quindi che è meglio perdere qualche file o una directory e fermare tutto piuttosto che vedersi sparire sotto gli occhi migliaia o milioni di file.

Questo sistema funziona se il ransomware usa estensioni note o meglio non casuali (nel qual caso questa tecnica risulta inefficace).

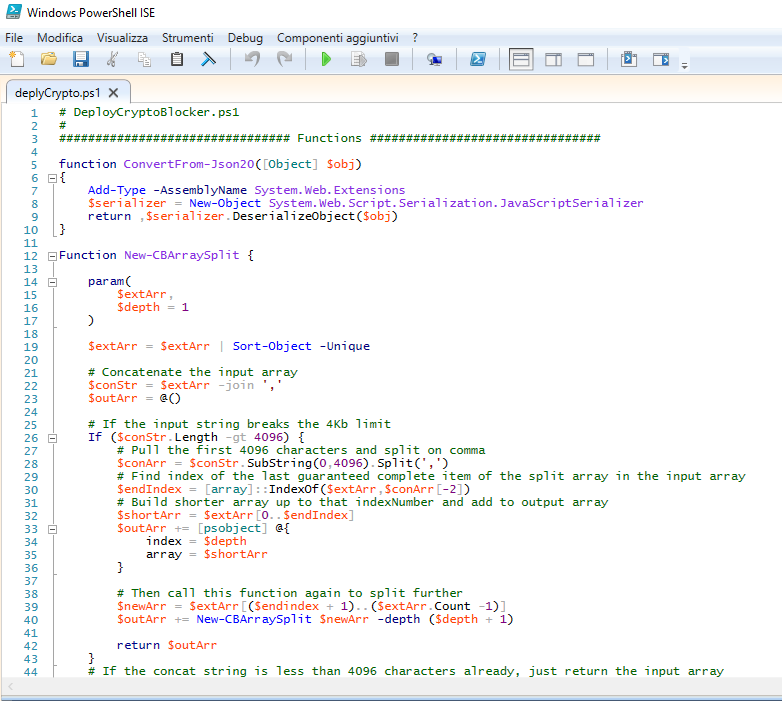

Sei terrorizzato dall’immagine sopra con tutto quel codice?

Non sai installare il servizio FSRM? Non sai come configurare lo screening?

Nessun problema: fa tutto lo script!

Lo script fa questo elenco di operazioni:

- Verifica la presenza di share di rete.

- Installa il servizio FSRM.

- Crea un file batch/powershell usato da FSRM.

- Crea un File Group dentro FSRM con le estensioni tipiche dei CryptoVirus.

- Crea un File Screen in FSRM usando il File Group appena creato, con una notifica in Event Viewer.

- Crea un File Screen per ogni drive del server.

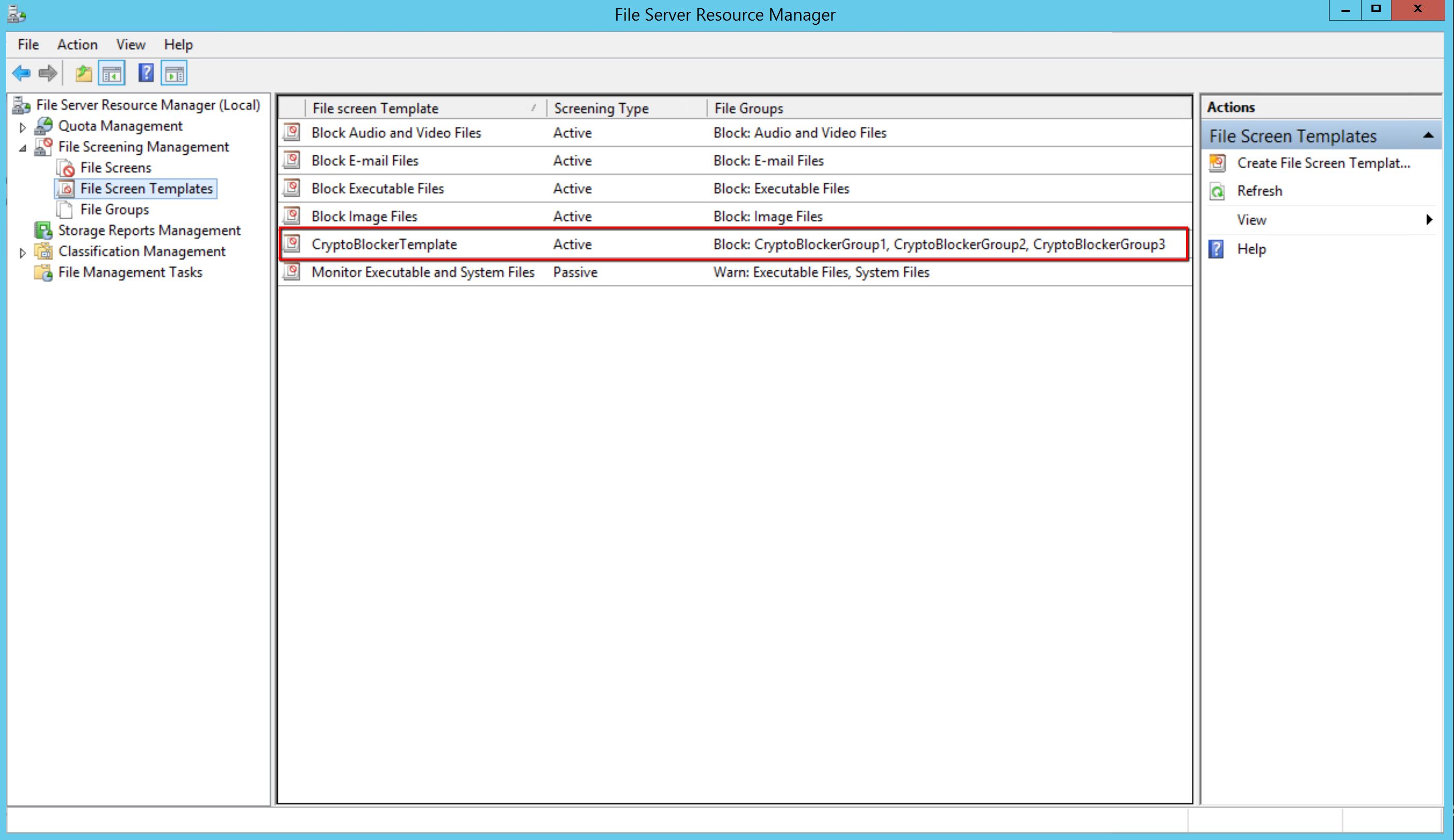

Dopo averlo eseguito per verificare che sia tutto a posto…

- Avvia il server manager.

- Vai su Tools.

- Scegli File and Resource Manager.

- Espandi le varie voci e verifica che in File Screens Management -> File Screens Template ci sia una riga come indicato in figura.

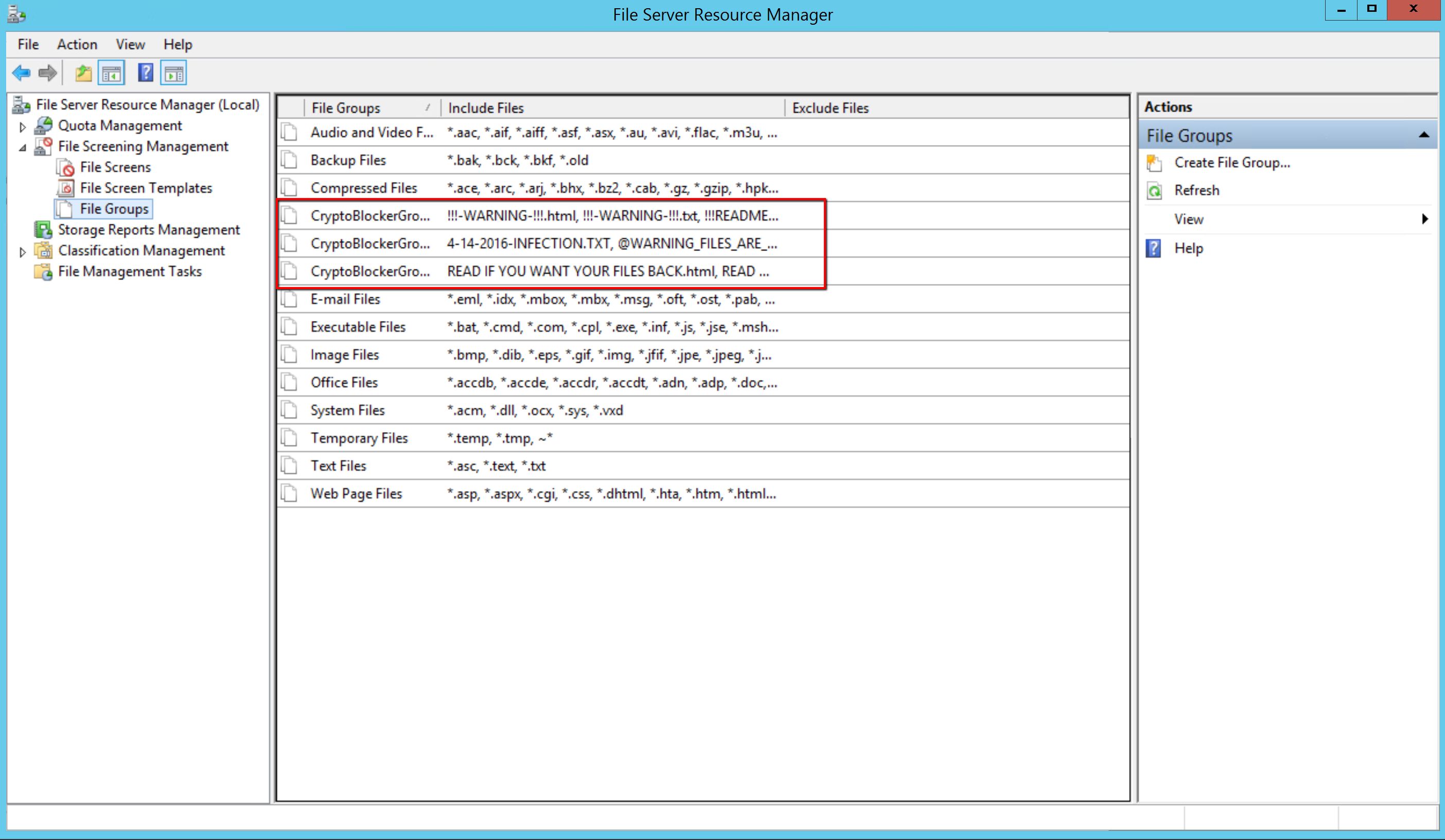

- Inoltre assicurati che sempre all’interno di File Screens Management -> File Group ci siano i file group come illustrato in figura.

Cosa potrebbe impedirti di usare questo fantastico script?

Durante i miei test ho incontrato quel difficoltà, sempre superata.

Io i testi li ho fatti su un server Windows 2012 e un server Windows 2012 R2 (anche se quest’ultimo leggendo il codice dello script parrebbe non supportarlo).

Ecco alcuni consigli che mi sento di darti se le cose non funzionassero al primo colpo:

- Esegui lo script con diritti amministrativi.

- Imposta l’esecuzione degli script powershell con il comando Set-ExecutionPolicy Unrestricted.

- Dopo aver eseguito lo script, riavvia il server.

- Se dopo il riavvio del server ti sembra che nulla sia successo… esegui nuovamente lo script e verifica che sia tutto a posto come indicato in precedenza.

Tu, sistemista, come ti accorgi se c’è un’infezione in corso e quindi devi presumibilmente intervenire?

Lo script in questione genera un evento (Source = SRMSVC, Event ID = 8215) mostrando chi ha provato a scrivere e in quale cartella (share di rete).

Basta quindi un qualsiasi sistema di monitoring per intercettare questo evento: ti fai mandare una email o aprire un ticket nel tuo sistema di help desk… e sei a cavallo!